AWS側の権限設定

「AWSでのターゲット設定について」において、手順を確認しました。

ここでは、手順1〜3で説明した、AWS側の権限設定である、IAMロールとIAMポリシー、アクセスキー作成までの設定を行なっていきます。

IAMロールの設定

この頁ではAWS側での設定とTurbonomic側での設定を順に説明して、内容を整理します。

その後、次の頁にて、「AWS側の権限設定の方法」「Turbonomicからのターゲット設定」を画像で案内します。

1.AWS側で必要な権限の設定

TurbonomicからAWSへターゲットの設定をするには、「IAMロール」または「IAMユーザー」の作成が必要となります。

この手順ではIAMロールで話を進めていきましょう。

2.AWS側でポリシーの設定

Turbonomic側からのアクションに対して権限を与えるのか、Read Onlyで対応するのか、それらを決めるために、ポリシーの設定が必要となります。

3.AWS側での設定

IAMロールの設定をAWSコンソールで行う必要があります。Turbonomicでターゲット設定を行う際に、「IAMロールARN」が必要となります。そちらを利用して、ターゲットの設定を行います。

IAMロールの権限について

公式ドキュメント:AWS の設定 IAMポリシーの作成より

https://www.ibm.com/docs/ja/tarm/8.17.x?topic=targets-setting-up-aws-iam-user

どの権限を与えるのかをIAMポリシーで定義する必要があります。AWSをTurbonomicから読み取るだけなのか、アクションを実行するのか、あるいはパーク機能を利用して、仮想マシンのパワーオン、オフの制御を行うのかまで、権限によって制御することができます。

Billingアクセス用の最小権限

例えば、Billingにアクセスするためにも権限が必要です。それらを管理するためには、ポリシーで最低限の設定が必要となります。 下記のように、デフォルトでは、この6つの権限を与えていることもあります。

rds:StartDBInstance

rds:StopDBInstance

ec2:DeleteVolume

ec2:RunInstance

ec2:StartInstances

ec2:StopInstances

しかし、パーク機能を利用しないのであれば、Start/StopのInstances権限を与えなくても良い場合もあります。

最小権限については、Turbonomicがアクセスできる、あるいはアクションできる範囲でもあるため、公式の権限を利用することを推奨します。

ただし、AWSに関しての理解が深い場合、「なぜこんなに強い権限を?」と思われるかもしれません。

そのような場合は、必要ではない機能を省いた権限を案内することもあります。

公式ドキュメントのポリシー設定と比較の上で、非推奨であることはご理解の上、設定ください。

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ce:GetReservationUtilization",

"ce:GetSavingsPlansUtilizationDetails",

"iam:GetUser",

"organizations:DescribeOrganization",

"organizations:ListAccounts",

"organizations:ListTagsForResource",

"pricing:DescribeServices",

"pricing:GetAttributeValues",

"savingsplans:DescribeSavingsPlans",

"savingsplans:DescribeSavingsPlansOfferingRates",

"s3:GetBucketAcl",

"s3:GetObject"

],

"Resource": ["*"]

}

]

}

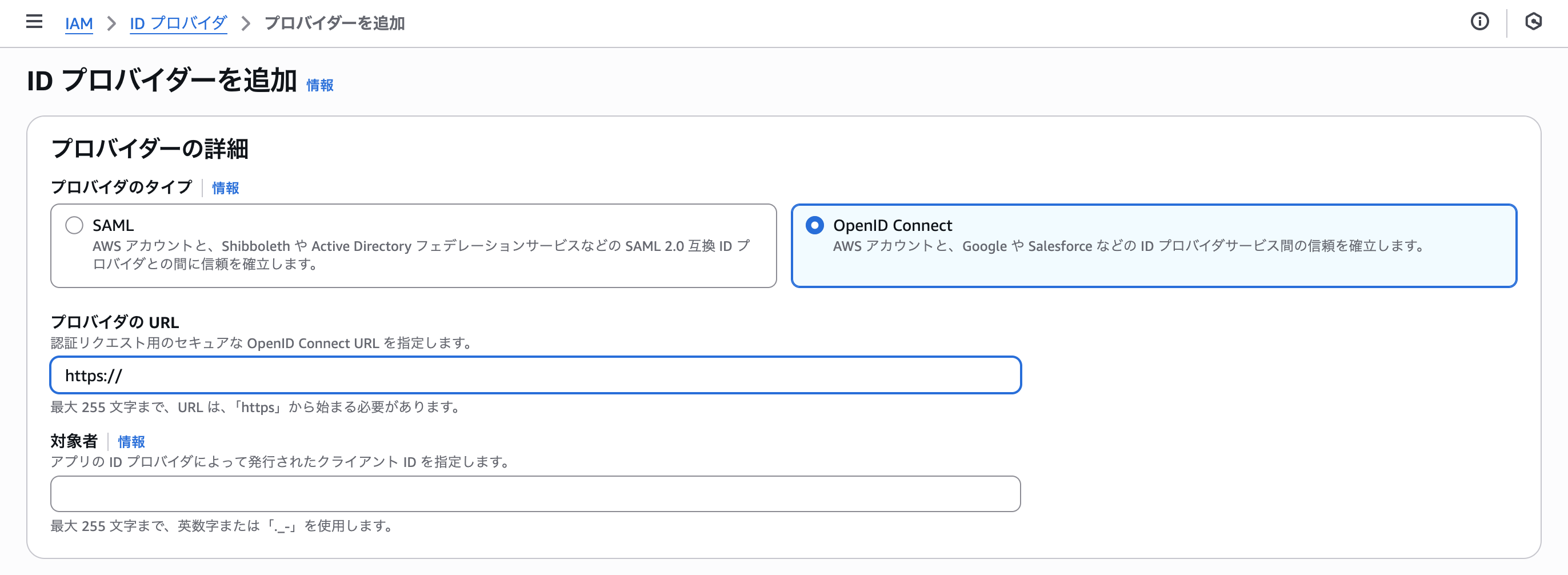

IDプロバイダーの作成について

公式ドキュメント:OpenIDConnect(OIDC)IDプロバイダーの作成

https://www.ibm.com/docs/ja/tarm/8.17.x?topic=targets-setting-up-aws-iam-role-saas-deployments

ポリシーの設定を行った後は、IDプロバイダーの作成が必要となります。

特にプロバイダのURLについては、Turbonomic SaaSが構築された場所に応じてプロバイダのURLを入力する箇所に適切なURLを入力する必要があります。

AWS米国(東)

https://oidc.op1.openshiftapps.com/2f785sojlpb85i7402pk3qogugim5nfb

AWSアメリカ(西2)

https://oidc.op1.openshiftapps.com/2c51blsaqa9gkjt0o9rt11mle8mmropu

AWS アジア太平洋地域(ムンバイ)

https://oidc.op1.openshiftapps.com/2kfu2p9hkcp62sjdcupcoml0g5736892

AWS アジア太平洋(シンガポール)

https://oidc.op1.openshiftapps.com/2kgfimbt8i5ph7g98kukmsqdni35m6i6

AWS アジア太平洋(シドニー)

https://rh-oidc.s3.us-east-1.amazonaws.com/24jrf12m5dj7ljlfb4ta2frhrcoadm26

AWS ヨーロッパ(フランクフルト)

https://rh-oidc.s3.us-east-1.amazonaws.com/23e3sd27sju1hoou6ohfs68vbno607tr

AWS ヨーロッパ(ロンドン)

https://rh-oidc.s3.us-east-1.amazonaws.com/23ne21h005qjl3n33d8dui5dlrmv2tmg

注意

2025年11月17日 現在 AWS アジア太平洋(東京)の場合は、どちらかのOIDCプロバイダー URLの指定が必要となります。 URLが間違っている場合は、接続が失敗する可能性のひとつとなるためご注意ください。

AWS アジア太平洋(東京)

SaaS サーバー・アドレスが xxxxxx.apne1h.turbonomic.ibmappdomain.cloud の場合、

次の OIDC プロバイダー URL を指定する:

https://oidc.op1.openshiftapps.com/2ll72b5mnpgk6c4gio2nhl7fi99edtqm

SaaS サーバー・アドレスが xxxxxx.apne1.turbonomic.ibmappdomain.cloud の場合、

次の OIDC プロバイダー URL を指定する:

https://oidc.op1.openshiftapps.com/2jt4f238ltov5tbgfmkjt11e0f83qr45